Betrifft den Punkt „Schwachstellenausnutzung“ der Cyber Kill Chain.

Für fast alle WebServices benötigt man ein Passwort. Das Passwort soll die Identität eines Menschen bestätigen. Ruft man beispielsweise seine eMails ab benötigt man den Benutzernamen und das dazugehörende Passwort. Beide Informationen müssen gültig sein; erst dann kann der eMail-Service genutzt werden.

Passwörter zu merken ist für den Großteil der Menschen ein Problem. Daher nutzen viele einfache Passwörter; also sowas wie DasistmeinPasswort oder 12345 oder Admin, oder …

Ebenfalls sehr populär sind sog. „Keyboard-Walk-Passwörter“ wie beispielsweise 1qayxsw2 oder 1qwert oder auch mit GROSS-Kleinschreibung wie cde3$RFV.

Generell kann man sich merken, dass alle Wörter, die in einem Wörterbuch (Duden o.ä.) stehen, innerhalb von Millisekunden von Computern erraten werden. Das gilt auch ebenso für die Keyboard-Walk-Passwörter. Damit sind solche Passwörter wertlos.

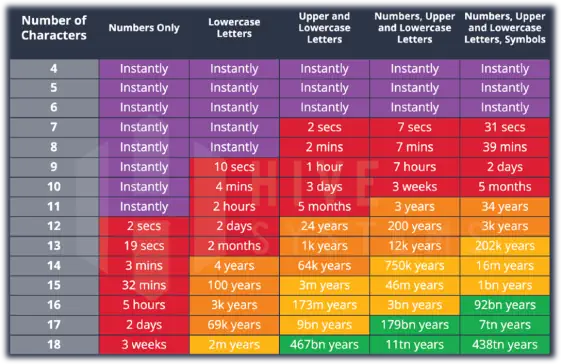

hivesystems.io hat eine Tabelle erstellt um zu zeigen wie schnell Passwörter geraten werden können.

Diese Tabelle dient jedoch nur der Veranschaulichung. Warum?

Nun, in der Tabelle steht, dass ein Computer, für ein Passwort mit 18 Zeichen und GROSS-Kleinschreibung, ca. 467 Milliarden Jahre benötigt, um das Passwort zu erraten. Allerdings schrieb ich oben, dass alle Wörter eines Wörterbuchs binnen kürzester Zeit erraten werden. So hat das folgende Passwort sogar 38 Zeichen, allerdings ist es ebenfalls wertlos:

Das ist das Passwort für meinen Zugang

Besser wäre also dieses Passwort mit tatsächlich nur 18 zufällig gewählten Zeichen:

BTxoeVRQqdfLrJEgAt

Brute-Force

Computer können die Passwörter so schnell erraten, weil es viele Passwortlisten gibt, welche der Computer einfach abarbeitet. Solche Passwortlisten gibt es quasi für jede Sprache und jedes Wörterbuch der Welt. Das computergestützte Durchprobieren nennt man „Brute-Force-Methode“.

Passwortlisten kann man sich beispielsweise hier klicken: https://github.com/antara-mane17/Portable-Wordlist-Password

Auf meine Seite itsec-ds.de wurden ebenfalls bereits Brute-Force Angriffe durchgeführt um Zugang zum WordPress Adminlogin (https://itsec-ds.de/wp-login.php) zu bekommen. Einer der Angreifer kommt wahrscheinlich aus Bukarest (Rumänien) und hat die IPv6 2a04:2417:4702:1e80:88b6:4eed:1829:54b2

Wann ist ein Passwort sicher?

Generell kann man davon ausgehen, dass zufällig generierte Passwörter mit GROSSBUCHSTABEN, Kleinbuchstaben, Zahlen, Sonderzeichen und einer Länge von mind. 16 Zeichen schon sehr gut sind.

Beispiel: 9!rB=Xsc%?J4mqfj

Noch besser sind länge Passwörter mit zusätzlich noch Spezialzeichen.

Beispiel: z×·FÊâ3@Á%C¬,}Ë>5Æð]²jù©kÑÀdüÇöìc¯£¦#^(ú»YÓõa2º°Ô

Solche sicheren Passwörter kann man sich i.d.R. nicht merken. Dafür gibt es Passwortmanager, wie beispielsweise KeePass.

Ich empfehle immer einen Passwortmanager zu benutzen. Der Passwortmanager merkt sich die Passwörter und man ist auch nicht versucht für verschiedene WebDienste das gleiche Passwort zu verwenden.

Ferner wird mehr und mehr eine 2-Faktor-Autorisierung (2FA) von vielen WebDiensten angeboten.

Man identifiziert sich gegenüber einem WebDienst nicht nur mit dem Benutzernamen und dem Passwort, sondern zusätzlich noch mit einer zweite Information, beispielsweise einer Zeichenfolge, die man per SMS erhält. Das bieten beispielsweise Banken, Amazon, PayPal, Microsoft, … an.

Ich empfehle dringend die 2FA überall zu nutzen wo es geht. Damit kann man u.a. die oben beschriebene Brute-Force-Methode abwehren.

Zusammenfassung

- Passwortmanager benutzen

- Zufällig generierte lange Passwörter benutzen

- Ein WebDienst, ein eigenes Passwort

- Passwörter regelmäßig ändern

- 2-Faktor-Autorisierung verwenden

weitere Fachbeiträge …

- Juli 2024 (1)

- Juni 2024 (2)

- Dezember 2023 (1)

- Oktober 2023 (1)

- August 2023 (1)

- Juni 2023 (1)

- September 2022 (2)

- August 2022 (2)

- Juni 2022 (1)

- Mai 2022 (3)

- April 2022 (2)

- März 2022 (4)

- Februar 2022 (7)

- Januar 2022 (12)

- Dezember 2021 (8)

Informationssicherheit und Datenschutz – Beratung und Konzeption – Landsberg am Lech