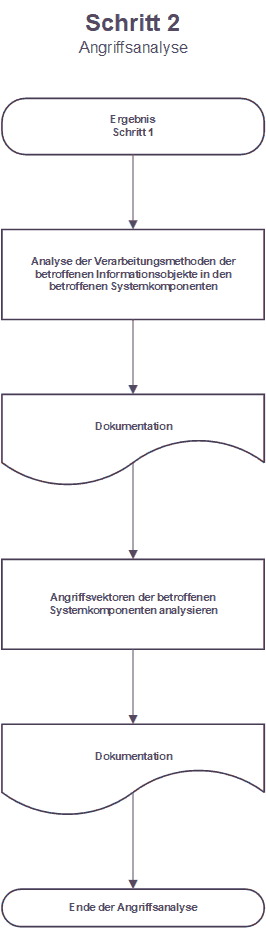

Schritt 2 – Angriffsvektoranalyse

Nach der Analyse des Systems und der Informationsobjekte (IOB) werde ich mit Ihnen zusammen eine Angriffsvektoranalyse durchführen.

Dabei wird untersucht wie die Verarbeitung der IOBs in den betroffenen Systemkomponenten abläuft; im Hinblick auf die, in Schritt 1, gewichtete Vertraulichkeit, Verfügbarkeit und Integrität.

Pro betroffene Systemkomponente werden wir gemeinsam analysieren, mit welchen Angriffsmethoden (Vektoren) man die Systemkomponente attackieren kann.

Die Frage lautet also: Mit welchen Attacken kann die Vertraulichkeit, die Verfügbarkeit und/oder die Integrität des IOB gefährdet werden. Dafür versetzen wir uns in die Rolle des Angreifers (Sicherheitsforscher oder Hacker) und in die Rolle des Verteidigers.

Alle gefundenen Angriffsvektoren werden dokumentiert, bspw. in Form eines Sicherheitskonzeptes.

Weiter zu Schritt 3 – Bedrohungsanalyse

Zurück zu Schritt 1 – Analyse des Systems und der Informationsobjekte

Informationssicherheit und Datenschutz – Beratung und Konzeption – Landsberg am Lech