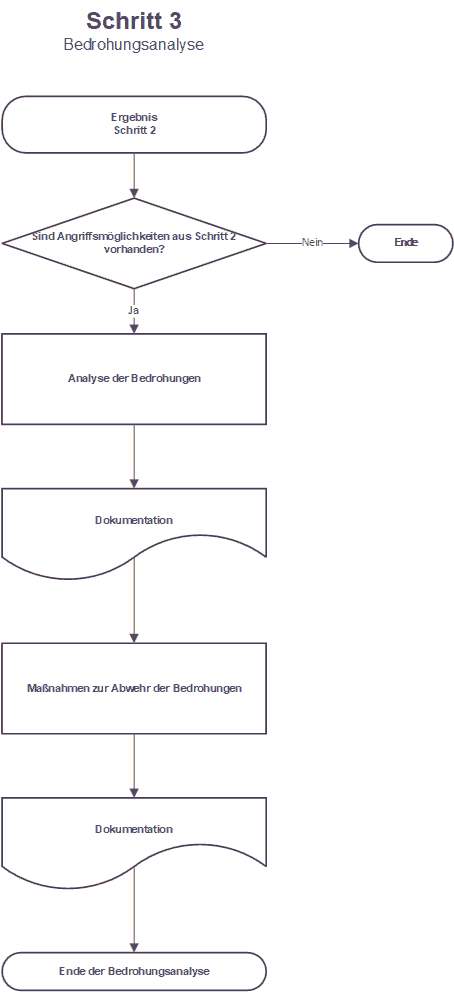

Schritt 3 – Bedrohungsanalyse

Sollten in der Angriffsvektoranalyse potentielle Bedrohungen erkannt worden sein, erstelle ich mit Ihnen zusammen eine Bedrohungsanalyse (Threat Modeling).

In der Bedrohungsanalyse werden die einzelnen Systemkomponenten (aus Schritt 2) gezielt attackiert und damit die Stabilität des Systems, im Hinblick auf die Vertraulichkeit, die Verfügbarkeit und/oder die Integrität der IOBs, getestet.

Alle Bedrohungen und Abwehrmaßnahmen werden dokumentiert.

Ziel ist es, dass alle Bedrohungen bekannt sind und alle gefunden Abwehrmaßnahmen von Ihnen umgesetzt werden.

Hat Ihr Unternehmen das System oder die Applikation selbst erstellt, ist es immens wichtig, dass die Softwareentwickler bei dieser Bedrohungsanalyse mitwirken. Nur die Softwareentwickler kennen die Applikation so gut, dass sie selbst ihre Applikation angreifen und die Abwehrmaßnahmen implementieren können.

Weiter zu Schritt 4 – Risikoanalyse

Zurück zu Schritt 2 – Angriffsvektoranalyse

Informationssicherheit und Datenschutz – Beratung und Konzeption – Landsberg am Lech