Betrifft den Punkt „Auskundschaftung“ der Cyber Kill Chain.

Zenmap ist ein Open Source Werkzeug zur Informationsbeschaffung und basiert auf der Konsolenanwendung nmap. Zenmap scannt ein Netzwerk nach Geräten und listet die jeweiligen offene Ports auf.

An einem Port liegt immer ein Dienst an, welchen man evtl. verwenden kann um das Gerät zu übernehmen. Zenmap versucht die Dienste automatisch zu erkennen. Sollte das mal nicht funktionieren kann man über https://www.adminsub.net/tcp-udp-port-finder herausfinden welcher Standarddienst an welchem Port anliegt.

Führt man einen Scan des gesamten internen Netzwerks über alle Ports durch, erhält man einen sehr guten Einblick in alle hauseigenen Geräte und Dienste. Zenmap listet das gesamte Netzwerk übersichtlich in einer grafischen Übersicht auf.

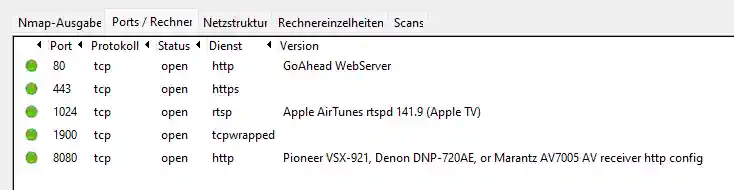

Im folgenden Beispiel habe ich meinen Pioneer AV-Receiver gescannt.

Darauf läuft ein GoAhead WebServer und eine Schnittstelle um Apple AirTunes zu nutzen.

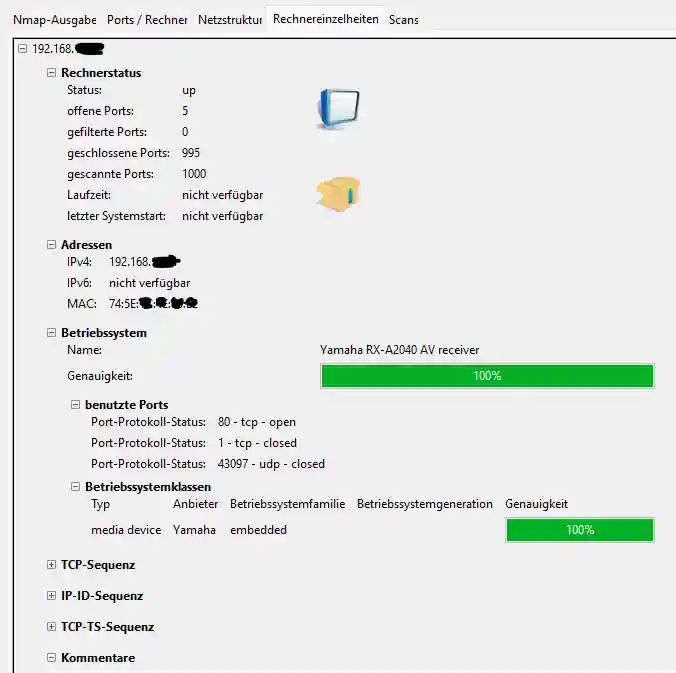

Ferner versucht Zenmap zu erkennen welches Betriebssystem installiert ist und unter welchen Namen das Gerät im Netzwerk zu finden ist.

Natürlich ist es auch möglich öffentlich zugänglichen WebServices oder WebSeiten nach offenen Ports zu suchen. Während beispielsweise Shodan „nur“ nach Standardports scannt, kann man mit Zenmap die Ports festlegen welche überprüft werden sollen. Zur Not könnte man alle 65536 Ports prüfen.

Wichtiger Hinweis:

In Deutschland gibt es den Hackerparagrafen: §202c (StGB). Dieses Gesetz verbietet es fremde Systeme auszuspionieren oder anzugreifen. Falls Sie also selbst Hacken lernen wollen, bspw. mit Kali Linux, analysieren Sie bitte nur Systeme in Ihrem eigenen (Heim)Netzwerk und lassen Sie sich von Ihrer IT-Abteilung eine entsprechende Freigabe dafür geben.

weitere Fachbeiträge …

- Juli 2024 (1)

- Juni 2024 (2)

- Dezember 2023 (1)

- Oktober 2023 (1)

- August 2023 (1)

- Juni 2023 (1)

- September 2022 (2)

- August 2022 (2)

- Juni 2022 (1)

- Mai 2022 (3)

- April 2022 (2)

- März 2022 (4)

- Februar 2022 (7)

- Januar 2022 (12)

- Dezember 2021 (8)

Informationssicherheit und Datenschutz – Beratung und Konzeption – Landsberg am Lech