Betrifft den Punkt „Auskundschaftung“ der Cyber Kill Chain.

Ein Unternehmen ist im Internet sichtbar über den Domainnamen. Der Domainname ist über das Domain Name System (DNS) registriert und ist quasi der Hauptname im Internet. Die Domain meiner Webseite ist itsec-ds.de, der Domainname von Facebook ist facebook.com.

Neben den Domainnamen gibt es auch untergeordnete Namen, die sog. Subdomains. Subdomains werden nicht über DNS registriert. Sie werden manuell oder auch von Serverdiensten festgelegt. Eine Subdomain ermöglicht es den Onlineauftritt eines Unternehmens besser zu organisieren.

Beispiel

Möchte ein Unternehmen seinen Mitarbeitern einen Onlinezugriff auf das interne eMail-System ermöglichen, könnte es eine eigene Subdomain dafür erstellen. Sehr populär sind dafür die beiden Subdomains owa (Outlook Web App) oder mail.

owa.domain.de

Möchte ein Unternehmen einen Dateiaustausch anbieten verwendet man sehr oft die Subdomain ftp (file tranfer protocol) dafür.

ftp.domain.de

Für einen Angreifer sind die Namen der Subdomains hilfreich. Sie verraten welcher Dienst an der Subdomain angeboten wird. Kennt man den Dienst kann man die Angriffswerkzeuge besser einsetzen.

Wie erfährt man nun welche Subdomains ein Unternehmen benutzt?

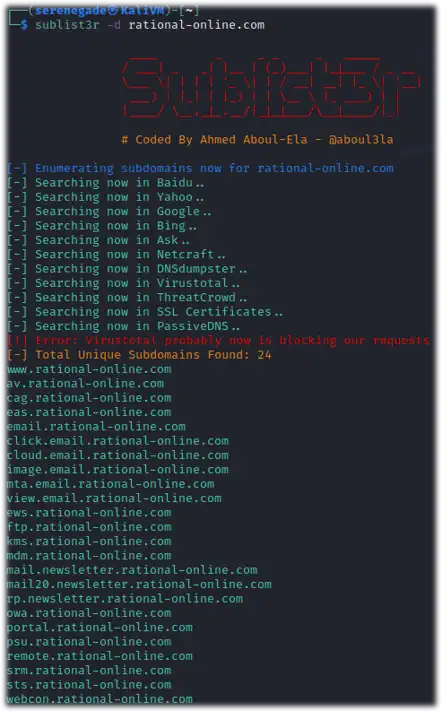

Dafür gibt es Werkzeuge die auf öffentlich zugängliche Informationen in Suchmaschinen und anderen Diensten zugreifen können. Eine populäre Subdomain-Suche bietet das Programm sublist3r.

sublist3r ist Teil von Kali Linux, kann aber auch über Github geladen werden (https://github.com/aboul3la/Sublist3r).

Beispiel

Ein Unternehmen aus meiner Region ist die Hilti Deutschland AG.

Eine Anfrage mit sublist3r -d hilti.de liefert eine Liste von 7 Subdomains.

Ein anderes Unternehmen in Landsberg am Lech ist die RATIONAL AG.

Eine Anfrage mit sublist3r -d rational-online.com liefert eine Liste von 24 Subdomains.

Offenbar bietet das Unternehmen Dienste wie eMail oder Dateitranfer (FTP) an. Ferner gibt es wohl auch einen Remote-Login-Dienst.

Wichtiger Hinweis:

In Deutschland gibt es den Hackerparagrafen: §202c (StGB). Dieses Gesetz verbietet es fremde Systeme auszuspionieren oder anzugreifen. Falls Sie also selbst Hacken lernen wollen, bspw. mit Kali Linux, analysieren Sie bitte nur Systeme in Ihrem eigenen (Heim)Netzwerk und lassen Sie sich von Ihrer IT-Abteilung eine entsprechende Freigabe dafür geben.

weitere Fachbeiträge …

- Juli 2024 (1)

- Juni 2024 (2)

- Dezember 2023 (1)

- Oktober 2023 (1)

- August 2023 (1)

- Juni 2023 (1)

- September 2022 (2)

- August 2022 (2)

- Juni 2022 (1)

- Mai 2022 (3)

- April 2022 (2)

- März 2022 (4)

- Februar 2022 (7)

- Januar 2022 (12)

- Dezember 2021 (8)

Informationssicherheit und Datenschutz – Beratung und Konzeption – Landsberg am Lech