Betrifft den Punkt „Auskundschaftung“ der Cyber Kill Chain.

Oftmals möchte man wissen bei welchen verschiedenen Diensten ein Account oder ein Name verwendet wird. Das ist für veröffentlichte Accountdaten interessant, weil Menschen bei verschiedenen Diensten oftmals die gleichen Passwörter verwenden.

Oder aber … vielleicht hat man selbst sogar vergessen bei welchen Diensten man sich bereits mit einem seiner Accountnamen angemeldet hat. Das kann hin und wieder interessant sein.

Auch dafür gibt es Werkzeuge welche öffentlich zugängliche Informationen abfragen oder Dienste direkt mit dem Accountnamen aufrufen. Ein populäres Programm dafür ist sherlock.

sherlock ist Teil von Kali Linux, kann aber auch über Github geladen werden (https://github.com/sherlock-project).

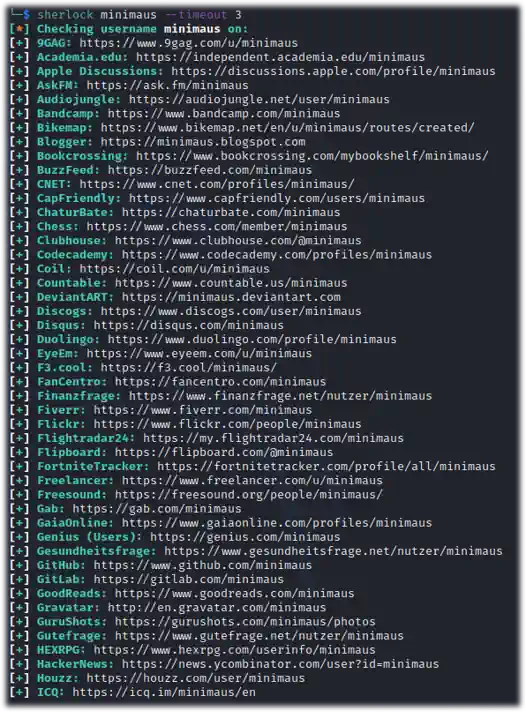

Beispiel

Accountname: minimaus

Mit der Abfrage sherlock minimaus erhält man eine Liste mit Diensten welche einen Account mit dem Namen minimaus haben.

Enthält der Accountname ein Leerzeichen benutzt man Anführungszeichen; beispielsweise sherlock „mini maus“.

Wichtiger Hinweis:

In Deutschland gibt es den Hackerparagrafen: §202c (StGB). Dieses Gesetz verbietet es fremde Systeme auszuspionieren oder anzugreifen. Falls Sie also selbst Hacken lernen wollen, bspw. mit Kali Linux, analysieren Sie bitte nur Systeme in Ihrem eigenen (Heim)Netzwerk und lassen Sie sich von Ihrer IT-Abteilung eine entsprechende Freigabe dafür geben.

weitere Fachbeiträge …

- Juli 2024 (1)

- Juni 2024 (2)

- Dezember 2023 (1)

- Oktober 2023 (1)

- August 2023 (1)

- Juni 2023 (1)

- September 2022 (2)

- August 2022 (2)

- Juni 2022 (1)

- Mai 2022 (3)

- April 2022 (2)

- März 2022 (4)

- Februar 2022 (7)

- Januar 2022 (12)

- Dezember 2021 (8)

Informationssicherheit und Datenschutz – Beratung und Konzeption – Landsberg am Lech